Баг в Microsoft Edge позволял незаметно устанавливать вредоносные расширения

Citizen

Citizen Sec , 22-04-2024

Специалисты Guardio Labs поделились подробностями о уже исправленном баге в браузере Microsoft Edge. Проблема могла использоваться для установки произвольных расширений в системы пользователей и выполнения вредоносных действий.

«Этот недостаток позволял злоумышленнику эксплуатировать приватный API, изначально предназначенный для маркетинговых целей, для скрытой установки дополнительных расширений с широкими привилегиями и без ведома пользователя», — рассказывают специалисты.

Проблема получила идентификатор CVE-2024-21388 (6,5 балла по шкале CVSS) и была устранена Microsoft в стабильной версии Edge 121.0.2277.83, выпущенной еще 25 января 2024 года. Тогда производитель поблагодарил специалистов Guardio Labs за обнаружение уязвимости.

В Microsoft сообщали, что за счет этой уязвимости атакующий мог получить привилегии, необходимые для установки расширений, а также мог осуществить побег из песочницы браузера. В компании этот недостаток характеризовали как проблему повышения привилегий, подчеркивая, что для успешного использования бага злоумышленнику придется «предпринять дополнительные действия перед эксплуатацией, чтобы подготовить целевую среду».

Как теперь пишут эксперты Guardio Labs, CVE-2024-21388 позволяет атакующему, способному запускать JavaScript на страницах bing.com или microsoft.com, устанавливать любые расширения из магазина Edge Add-ons, не требуя при этом согласия или участия пользователя. Это становится возможным благодаря тому, что браузер имеет привилегированный доступ к определенным приватным API, которые позволяют установить расширение, если то взято из официального магазина производителя.

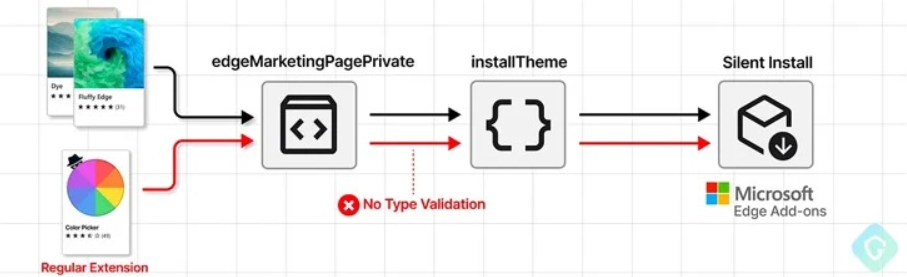

Одним из таких API в браузере Edge является edgeMarketingPagePrivate, который доступен для ряда определенных сайтов, принадлежащих Microsoft, включая bing.com, microsoft.com, microsoftedgewelcome.microsoft.com, microsoftedgetips.microsoft.com и так далее.

Этот API также включает метод installTheme(), который, как следует из названия, предназначен для установки тем из магазина Edge Add-ons, передавая в качестве input уникальный идентификатор темы (themeId) и ее файл манифеста.

Ошибка, обнаруженная исследователями, представляла собой случай недостаточной валидации, что позволяло атакующему указать любой идентификатор расширения из магазина (а не themeId) и незаметно установить его.

«В качестве дополнительного бонуса, поскольку установка расширения происходит не совсем так, как было задумано изначально, от пользователя не требуется никакого участия или согласия», — рассказывают специалисты.

В сценарии гипотетической атаки с использованием CVE-2024-21388 злоумышленник мог бы опубликовать безобидное на первый взгляд расширение в магазине Edge и использовать его для внедрения вредоносного JavaScript-кода в bing.com (или любой другой сайт, которому разрешен API-доступ), а затем установить на машину жертвы произвольное расширение по своему выбору.

«Злоумышленники могут без труда обмануть пользователя, вынудив установить безобидное на первый взгляд расширение, и человек не поймет, что оно служит начальным этапом более сложной атаки», — отмечают в Guardio Labs.

Вам также будет интересно

Взлом Discord. Данные пользователей службы поддержки оказались в руках хакеров

Платформа Discord сообщила о кибератаке, в результате которой часть данных пользователей оказалась украдена. Инцидент произошёл не из-за ошибки самой компании, а из-за взлома стороннего подрядчика, который помогал Discord обрабатывать обращения в службу поддержки.

@CitizenSec

07-10-2025Cookies, Super Cookies, Fingerprint и Таргетированная реклама: как всё связано?

Cookies, super cookies, fingerprint и таргетированная реклама: как отслеживается поведение пользователей, какие технологии используются и как частично защитить свою приватность.

@CitizenSec

19-05-2025Полное руководство по шифрованию диска: что это, зачем нужно и как сделать

Шифрование диска — это важный инструмент для защиты данных на вашем устройстве.

@CitizenSec

15-05-2025Журнал о кибербезопасности

Сегодня мы рады представить вам нашу подборку рекомендаций по кибергигиене в текстовом формате, оформленную в виде журнала.

@citizensec

28-01-2025Завершите регистрацию и обновите данные сертификата на портале CitizenSec

Просим завершить регистрацию и обновить данные сертификата о прохождении курса по кибергигиене на портале CitizenSec.

@CitizenSec

02-08-202459% паролей взламываются за час - узнайте, как защитить свои данные и обеспечить безопасность в сети

Современные компьютеры в 2024 году могут взломать пароли, которые раньше считались надежными, за несколько секунд.

@CitizenSec

27-06-2024Как вредоносные документы Word и QR-коды превращают обычные фишинговые атаки в опасное оружие

Хакеры часто используют вредоносные документы Word, которые могут содержать макросы с вредоносным кодом. Такие файлы при открытии могут нанести вред компьютеру жертвы.

@CitizenSec

26-06-2024Как не попасться на фишинг

В данной статье мы поговорим о том, что такое фишинг, покажем примеры такого вида мошенничества и расскажем о методах противодействия.

@CitizenSec

15-06-2024В NuGet обнаружен пакет, возможно, предназначенный для промышленного шпионажа.

@CitizenSec

22-04-2024